Security OT: la cybersecurity in ambito industriale

Evoluzione delle Tecnologie Operative. Come l’evoluzione delle tecnologie operative ha influenzato la necessità di aggiornare le linee guida sulla sicurezza?

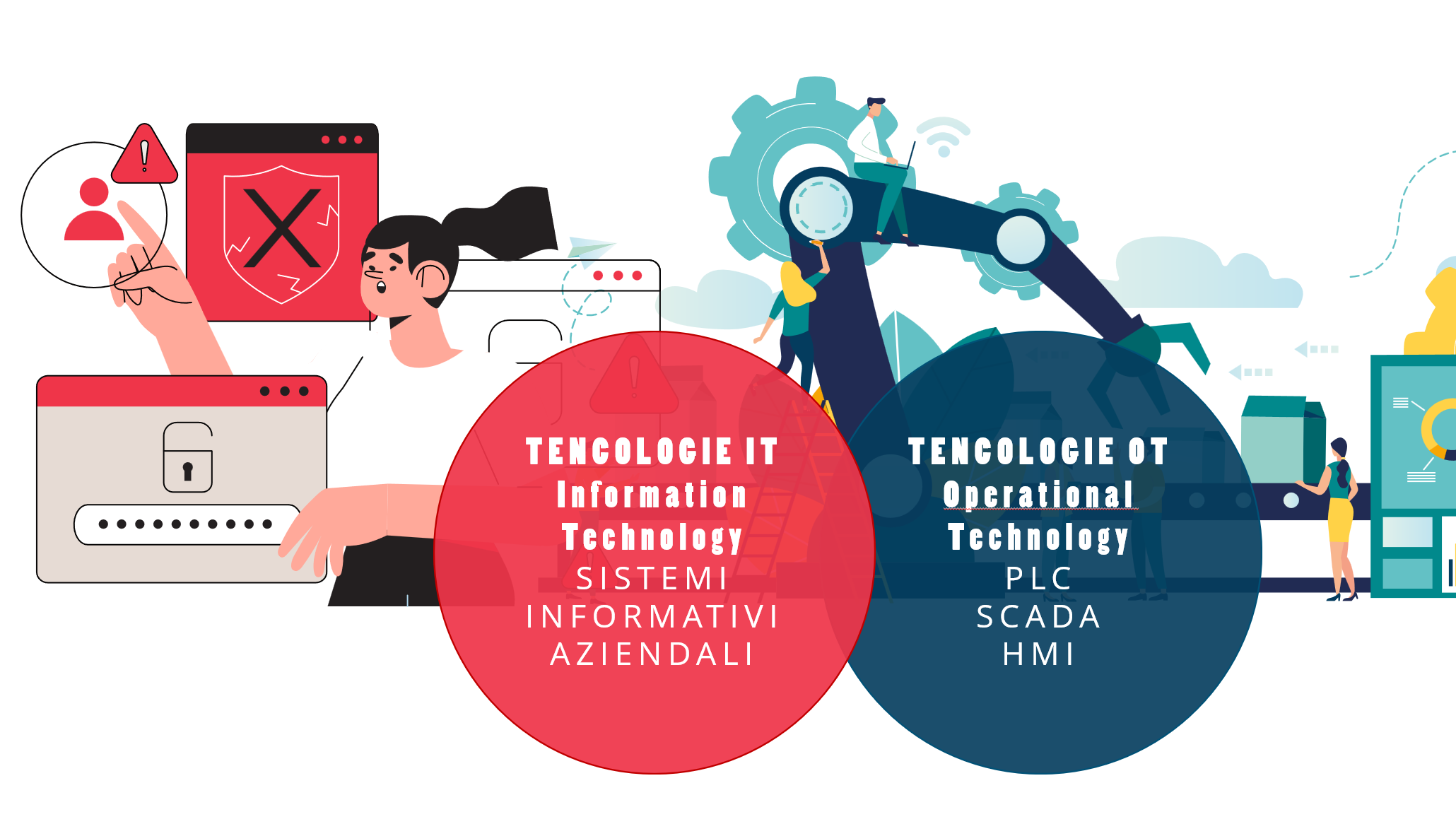

L’evoluzione delle Tecnologie Operative (OT) ha significativamente influenzato la necessità di aggiornare le linee guida sulla sicurezza, come evidenziato nel documento “Guide to Operational Technology (OT) Security” prodotto dal National Institute of Standards and Technology (NIST).

Questa convergenza tra IT e OT ha portato a nuovi scenari di minaccia, rendendo le precedenti linee guida sulla sicurezza inadeguate per affrontare le sfide moderne. La security OT rappresenta la necessità di proteggere questi sistemi critici da attacchi avanzati ha reso indispensabile l’aggiornamento delle pratiche e dei controlli di sicurezza. Di conseguenza, le linee guida sono state riviste per includere nuovi approcci di sicurezza, strumenti, e tecniche di mitigazione che tengono conto dell’evoluzione delle minacce e della crescente complessità dei sistemi OT.

| Aspetto | Descrizione |

|---|---|

| Interconnessione IT/OT | L’aumento dell’interconnessione tra i sistemi IT e OT ha esposto le infrastrutture operative a minacce informatiche precedentemente limitate agli ambienti IT. |

| Scenario di minaccia evoluto | La convergenza IT/OT ha introdotto scenari di minaccia complessi, richiedendo aggiornamenti nelle linee guida di sicurezza per affrontare efficacemente tali rischi. |

| Mitigazioni e controlli aggiornati |

Le linee guida aggiornate includono:

|

Minacce e Vulnerabilità in OT. Quali sono le minacce e vulnerabilità comuni ai sistemi OT e come possono essere mitigati efficacemente con una buona security OT?

Le minacce e le vulnerabilità nei sistemi di Tecnologie Operative (OT) sono un aspetto critico della loro sicurezza, dato che questi sistemi gestiscono funzioni vitali in ambienti quali impianti industriali, infrastrutture critiche, e sistemi di automazione degli edifici. Ecco un elenco di alcune delle minacce e vulnerabilità comuni identificate:

Minacce in ambito OT

- Attacchi mirati

Iniziative di cyber-attacco pianificate specificamente contro sistemi OT per interrompere, danneggiare o guadagnare controllo non autorizzato. - Malware

Software malevolo progettato per danneggiare, interrompere o ottenere accesso non autorizzato ai sistemi OT. - Insider threat

Minacce interne da parte di dipendenti, appaltatori o altre persone con accesso legittimo che abusano delle loro autorizzazioni. - Phishing e ingegneria sociale

Tecniche utilizzate per ingannare gli utenti affinché rivelino informazioni sensibili o eseguano azioni che compromettono la sicurezza.

Vulnerabilità in ambito OT

- Configurazione non sicura

Sistemi OT configurati in modo non sicuro che possono essere sfruttati dagli attaccanti. - Mancanza di aggiornamenti software e patch

Sistemi OT che non sono regolarmente aggiornati con le ultime patch di sicurezza sono a rischio di sfruttamento. - Comunicazioni non protette

La mancanza di crittografia e di altre misure di sicurezza nelle comunicazioni tra i dispositivi OT può permettere intercettazioni o manipolazioni. - Interfacce e API non sicure

Interfacce di programmazione delle applicazioni (API) e altre interfacce utente che non implementano adeguate misure di autenticazione e autorizzazione.

Tabella riepilogativa che mette in relazione le principali minacce in ambito OT coni possibili interventi:

| Minacce in OT | Possibili Mitigazioni ed Interventi |

|---|---|

| Attacchi mirati |

|

| Malware |

|

| Insider threat |

|

| Phishing e ingegneria sociale |

|

Allineamento con Altri Standard di Sicurezza. In che modo il documento si allinea con altri standard e linee guida sulla sicurezza OT, come il Framework per la Cybersecurity?

Il documento NIST SP 800-82r3 “Guide to Operational Technology (OT) Security” si allinea con altri standard e linee guida sulla sicurezza OT, inclusi il Framework per la Cybersecurity, attraverso l’armonizzazione delle pratiche di sicurezza e l’integrazione delle migliori prassi riconosciute a livello internazionale.

Questo allineamento aiuta a garantire una copertura completa delle minacce alla sicurezza OT e fornisce un approccio coerente alla gestione del rischio, facilitando l’adozione di strategie di sicurezza tra vari settori. Il documento enfatizza l’importanza di adottare un approccio standardizzato alla sicurezza OT, consentendo alle organizzazioni di migliorare la loro postura di sicurezza in modo efficace e in linea con le raccomandazioni globali.